Файрволл в системе linux контролируется iptables (для ipv4) и ip6tables (для ipv6). В данной шпаргалке рассмотрены самые распространенные способы использования iptables для тех, кто хочет защитить свою систему от взломщиков или просто разобраться в настройке.

Файрволл в системе linux контролируется iptables (для ipv4) и ip6tables (для ipv6). В данной шпаргалке рассмотрены самые распространенные способы использования iptables для тех, кто хочет защитить свою систему от взломщиков или просто разобраться в настройке.

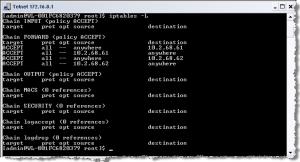

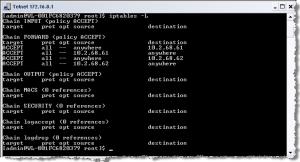

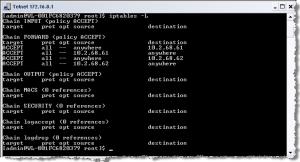

1. Показать статус.

# iptables -L -n -v

Примерный вывод команды для неактивного файрволла:

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Продолжение »

Автор: Johnny

Тэги: CheatSheet, console, iptables, Linux, ubuntu, админ, консоль, профессионал, работа, шпаргалка

Большинство UNIX-like систем обладают встроенной справкой, которая подробно описывает все доступные команды. Однако чтобы воспользоваться этой справкой, вы должны знать, по крайней мере, название команды, о которой вы хотите получить информацию. Поскольку большинство пользователей только в общих чертах понимают, что они хотят сделать, то, как правило, встроенная справка мало полезна новичкам.

Этот справочник поможет пользователям, знающим, что они хотят сделать, найти соответствующую команду Linux по краткому описанию.

Продолжение »

Автор: Johnny

Тэги: iptables, Linux, nmap, ubuntu, админ, консоль, сисадмин

Исходные данные: есть шлюз на ubuntu, надо, чтобы с инета был доступен некий сервис на внутренней машине.

Исходные данные: есть шлюз на ubuntu, надо, чтобы с инета был доступен некий сервис на внутренней машине.

iptables -t nat -A PREROUTING -p tcp -d 91.195.101.20 –dport 7888 -j DNAT –to-destination 192.168.100.251:7888

iptables -t nat -A POSTROUTING -p tcp –dst 192.168.100.251 –dport 7888 -j SNAT –to-source 91.195.101.20

Первое правило подменяет IP приёмника на внутренний IP, а второе обратно подменяет IP отправителя на внешний.

Автор: Johnny

Тэги: iptables, Linux, ubuntu, админ, Интернет, сисадмин

Принудительное перенаправление на проксю (прозрачный режим) с проверкой того, не является ли назначением сам сервер

Принудительное перенаправление на проксю (прозрачный режим) с проверкой того, не является ли назначением сам сервер

-A PREROUTING -p tcp -m tcp ! -d внешний_ип -i eth1 —dport 80 -j REDIRECT —to-ports 3128

проброс порта

-A PREROUTING -p tcp -m tcp —dport 19876 -j DNAT —to-destination 172.16.0.7:19876

Выход на мировой днс будет работать только для внутреннего днс сервера (а.к.а контроллер домена)

-A POSTROUTING -p tcp -m tcp -s 172.16.0.1 —dport 53 -j MASQUERADE

-A POSTROUTING -p udp -m udp -s 172.16.0.1 —dport 53 -j MASQUERADE

Продолжение »

Автор: Johnny

Тэги: iptables, Linux, ubuntu, работа, сисадмин

Файрволл в системе linux контролируется iptables (для ipv4) и ip6tables (для ipv6). В данной шпаргалке рассмотрены самые распространенные способы использования iptables для тех, кто хочет защитить свою систему от взломщиков или просто разобраться в настройке.

Файрволл в системе linux контролируется iptables (для ipv4) и ip6tables (для ipv6). В данной шпаргалке рассмотрены самые распространенные способы использования iptables для тех, кто хочет защитить свою систему от взломщиков или просто разобраться в настройке.